Типы ключей защиты

Типы ключей защиты в программе IT Audit

Программа обеспечивает сетевую работу программы с любым типом ключа защиты. Ключ защиты устанавливается на один компьютер, где установлена серверная часть программы (Сервис)

Ключи защиты обеспечивают работу в следующих режимах:

- локальная сеть

- Интернет (подключение клиентской лицензии производится к серверу по статическому IP)

- RDP (терминальный режим работы)

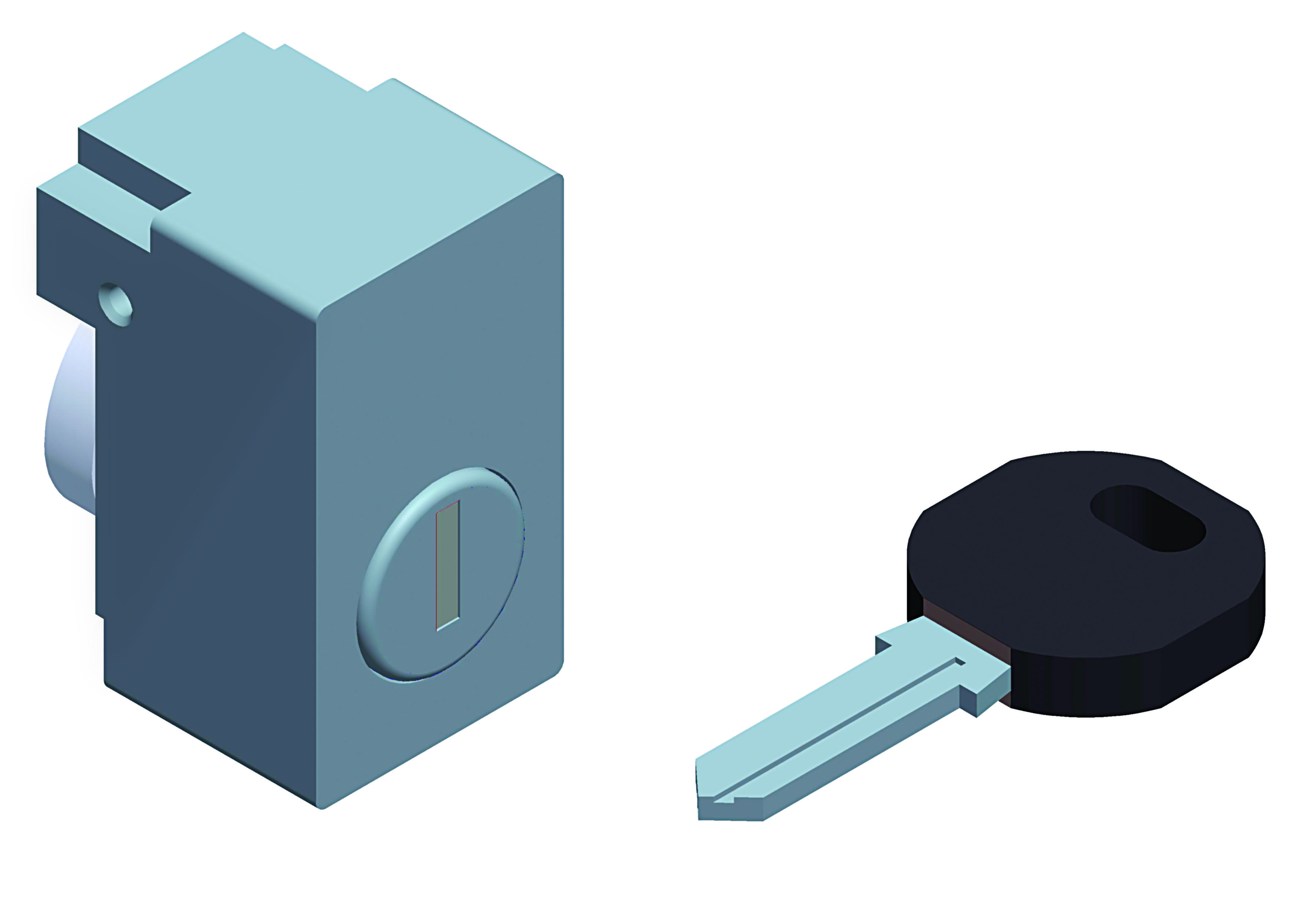

В программе IT Audit используется два типа ключа защиты:

-

Программный ключ защиты ITAudit SL. Программная лицензия привязывается к аппаратному обеспечению компьютера, на котором она активирована.

-

Аппаратные USB-ключи защиты:

-

локальный аппаратный USB-ключ Sentinel SRM.

Ключ устанавливается в USB-порт компьютера, на котором установлен «Сервис лицензирования ((License Service)», а работать могут несколько пользователей (исходя из количества приобретенных лицензий). При использовании данного ключа приобретается

Ключ устанавливается в USB-порт компьютера, на котором установлен «Сервис лицензирования ((License Service)», а работать могут несколько пользователей (исходя из количества приобретенных лицензий). При использовании данного ключа приобретается -

сетевой аппаратный USB-ключ Sentinel SRM. Ключ устанавливается в USB-порт любого компьютера в локальной сети (например, сервер или компьютер руководителя группы), а работать могут несколько пользователей (исходя из количества приобретенных лицензий). При использовании данного ключа допускается приобретение разного количества лицензий на необходимые модули (например, 5 лицензий на модуль «Контрагенты», 3 лицензии на модуль «Документы», 10 лицензий на модуль «Финансовый аудит», 2 лицензии на модуль «Исходные данные»).

USB-ключ размещается на компьютере, где установлена служба IT Audit Service (Сервис)

-

локальный аппаратный USB-ключ Sentinel SRM.

См. также

Активация программного ключа IT Audit SL

Обновление USB-ключа защиты

Установка драйвера ключа защиты Sentinel SRM

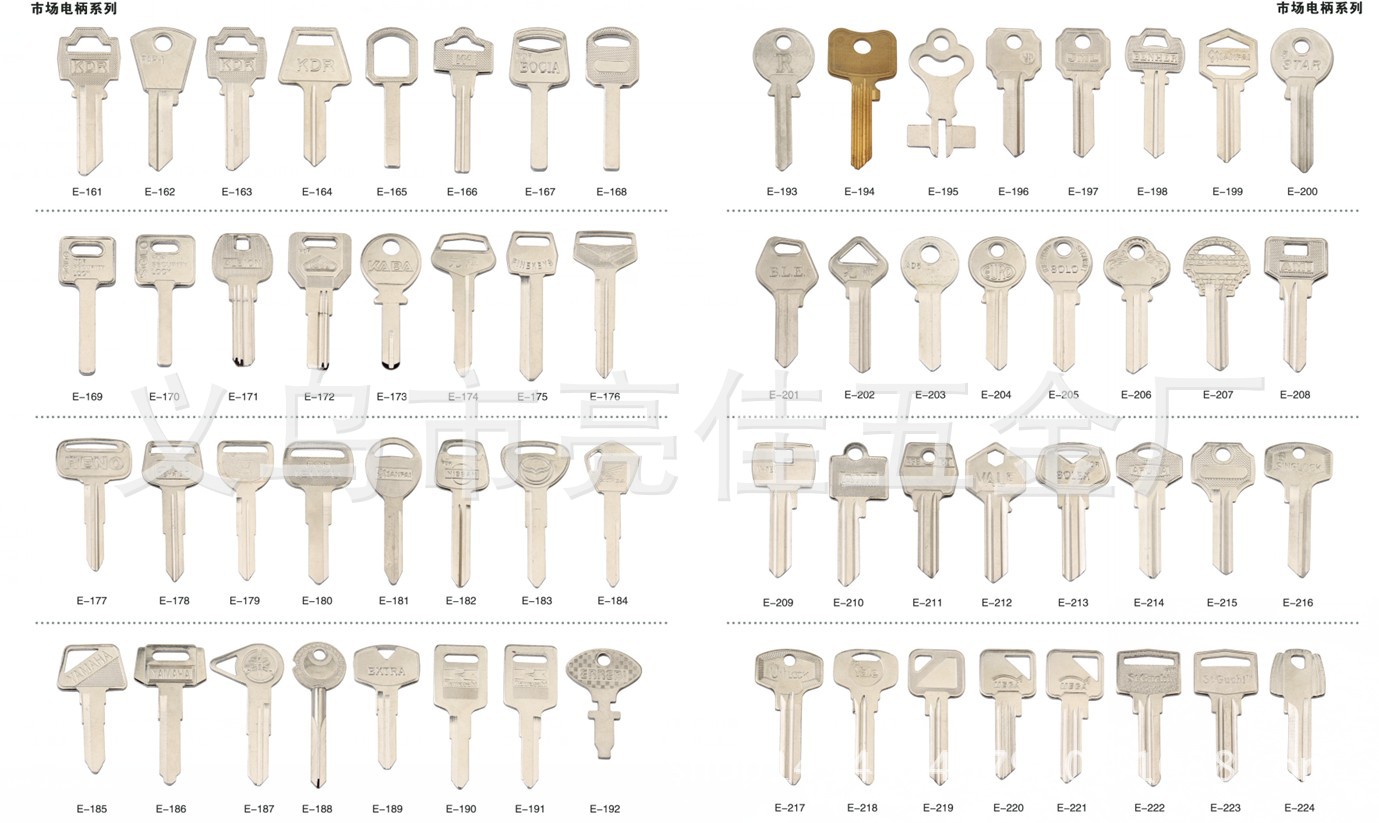

Современные ключи: виды и назначение

Недавно в статье об истории ключей мы писали о том, как и где они появились и как трансформировались с течением времени. В каком-то смысле, новейшая история ключей началась сравнительно недавно. А именно – в 1847 году, когда изобретатель Лайнус Йейль презентовал штифтовый цилиндровый замок, а вместе с ним – ключ так называемого английского типа (по месту изобретения).

Недавно в статье об истории ключей мы писали о том, как и где они появились и как трансформировались с течением времени. В каком-то смысле, новейшая история ключей началась сравнительно недавно. А именно – в 1847 году, когда изобретатель Лайнус Йейль презентовал штифтовый цилиндровый замок, а вместе с ним – ключ так называемого английского типа (по месту изобретения). Именно тогда традиционный сувальдный ключ отошёл на второй план, и английские ключи очень быстро распространились по всему миру. Тем не менее, сувальдные ключи используются и сегодня. А, кроме того, появились совершенно новые виды ключей. О каждом из них расскажем подробнее.

Ключ сувальдного типа – долгожитель нашего списка. Из используемых в наше время ключей он имеет самую древнюю историю. Кстати, может быть, именно поэтому ключ от сувальдного замка имеет сразу несколько названий, используемых в обиходе. Очень часто его называют «буратино», потому что именно с золотым ключиком такого типа изображается герой одноимённой сказки. Как правило, в руках у Буратино можно увидеть односторонний сувальдный ключ, у которого зубчики расположены, соответственно, только с одной стороны. Ключ этой конструкции ещё называют кабинетным. Есть и двусторонние сувальдные ключи, и их принято величать сейфовыми. А когда-то и замки, и ключи сувальдной конструкции назывались французскими или «шубба» – по фамилии изобретателя.

Из используемых в наше время ключей он имеет самую древнюю историю. Кстати, может быть, именно поэтому ключ от сувальдного замка имеет сразу несколько названий, используемых в обиходе. Очень часто его называют «буратино», потому что именно с золотым ключиком такого типа изображается герой одноимённой сказки. Как правило, в руках у Буратино можно увидеть односторонний сувальдный ключ, у которого зубчики расположены, соответственно, только с одной стороны. Ключ этой конструкции ещё называют кабинетным. Есть и двусторонние сувальдные ключи, и их принято величать сейфовыми. А когда-то и замки, и ключи сувальдной конструкции назывались французскими или «шубба» – по фамилии изобретателя.

Но не так, как терминология, нас интересует невероятная живучесть сувальдного ключа. Ведь история его – многовековая! Настолько ли он хорош? Неужели ни в чём не проигрывает современным замковым системам?! Ответить на эти вопросы можно, только если говорить и о ключе, и о замке, который он открывает.

Явный минус сувальдного ключа – его громоздкость. В современном мире это действительно важно, и ключик Буратино в этом плане значительно проигрывает тем же английским ключам – тоненьким и аккуратным. Что касается замка сувальдной конструкции, то её основной недостаток заключается в сложности замены. Потерял ключи – меняй весь замок целиком! Это накладно, трудоёмко, да и подобрать замок, в точности подходящий по размерам, бывает очень непросто. А вот стандартизованные по размерам цилиндровые механизмы (оптом) можно поменять в замке за считанные минуты.

Что касается плюсов сувальдного механизма, то к ним можно отнести высшую степень устойчивости к силовому взлому (вот почему он часто используется на сейфах!), а также высокую защиту от вандалов. Последнее означает, что если некий шутник решил засунуть что-то в замочную скважину, сувальдный ключ в большинстве случаев преспокойно войдёт в неё и откроет замок. Чего не скажешь о «неженках», предназначенных для цилиндровых замков и о самих цилиндровых механизмах.

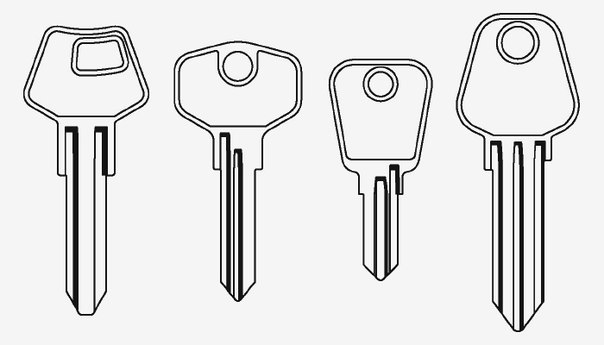

Ключ английского типа открывает цилиндровые механизмы (оптом вы можете купить их на нашем сайте). Этот тип ключей – наиболее распространённый в России и странах СНГ. Пожалуй, нет такого дома или квартиры, офиса и любого другого помещения, где не встречались бы двери, запираемые английским ключом. Цилиндровые замки с английскими ключами можно встретить на межкомнатных и входных дверях, на пластиковых, деревянных и даже металлических – буквально, везде и всюду.

От сувальдного конструкция этого ключа выгодно отличается аккуратностью и миниатюрностью, даже неким изяществом. Английский ключ представляет собой пластинку с разнообразными углублениями и выступами. Считается, что, несмотря на довольно сложный профиль английского ключа, вскрыть цилиндровый замок не сложно. Однако цилиндр цилиндру рознь! К пример, цилиндровые механизмы оптом серии Luxe от «НОРА-М», комплектуемые пятью английскими ключами из латуни, имеют 100’000 степеней секретности, а также снабжены штифтом против высверливания, что делает как интеллектуальный, так и силовой взлом весьма непростой задачей для злоумышленников.

Необходимость повышения секретности пиновых цилиндровых механизмов привела к появлению перфорированного ключа, иначе называемого евроключом. Такой ключ представляет собой пластинку, на которую специальной фрезой наносятся желобки и выемки, расположенные в определённом порядке. По виду он напоминает перфокарту – отсюда и название.

Сложность формы перфорированного ключа позволяет сделать под него цилиндрический механизм повышенной секретности. Сравните сами: цилиндр «НОРА-М» Люкс I, оснащённый английскими ключами, имеет 5 пинов и 100’000 степеней секретности, тогда как цилиндр Люкс III, отпираемый ключом перфорированного типа, имеет 10 пинов и целых 4’000’000 степеней секретности!

Ещё одна важная особенность перфорированных ключей заключается в том, что они могут иметь удлинённую конструкцию. Это позволяет использовать на дверях броненакладки, значительно повышающие устойчивость замковой конструкции к таким методам силового взлома, как выбивание и высверливание.

Есть и сверхсовременные перфорированные ключи, в конструкции которых используются «плавающие» элементы. Подобрать отмычку к замку с таким ключом – задача практически невыполнимая.

Дисковый ключ – сын кассового аппаратаДисковый ключ – ещё один достаточно распространённый тип ключа. Как правило, он используется для открывания дисковых накладных или врезных замков. В нашем каталоге дисковыми механизмами оснащаются навесные замки, например, в серии 400. Такие замки комплектуются тремя дисковыми ключами из стали.

История у дискового замка довольно интересная. Его иначе называют финским, и вот почему. В 1907 году такой замок был изобретён финном Эмилем Хенриксоном, офисным клерком с недюжинными способностями. Хенриксон перенёс на конструкцию замка принцип работы механического кассового аппарата, у которого конструкция состояла как раз из дисков, стопорящих балансы.

У дисковых замков есть неоспоримое преимущество перед пиновыми механизмами. Дело в том, что в их конструкции отсутствуют пружинки, которые в пиновых личинках являются слабым местом. Поэтому замки с дисковыми ключами, как правило, более долговечные. Финский замок крайне сложно открыть, подобрав к нему ключ, и так же непросто вскрыть отмычкой.

Дело в том, что в их конструкции отсутствуют пружинки, которые в пиновых личинках являются слабым местом. Поэтому замки с дисковыми ключами, как правило, более долговечные. Финский замок крайне сложно открыть, подобрав к нему ключ, и так же непросто вскрыть отмычкой.

Ещё один тип ключей, используемых с цилиндровыми механизмами – крестообразные, или крестовые. В механизмах секретности под крестообразный ключ штифты расположены по кругу. Конструкция и профиль у крестообразного ключа достаточно сложной формы. Однако это не делает его и механизм в целом достаточно надёжными. Поэтому обычно замки с крестообразными ключами рекомендованы для межкомнатных дверей, либо для входных дверей из дерева, но в последнем случае их следует сочетать с дополнительным замком. В ассортименте торговой марки «НОРА-М» стальными крестообразными ключами комплектуется, например, врезной замок ЗВ-111. Это простой по конструкции, а потому достаточно надёжный замок, его ресурс работы составляет 300’000 циклов.

К сожалению, нередко на рынке встречаются крайне ненадёжные замки с личинками под крестообразный, их легко можно вскрыть… простой отвёрткой.

Какой ключ выбрать?Если даже вам особо симпатичен или, напротив, совершенно не нравится какой-либо из типов ключей, эти чувства стоит отставить. Выбор ключа – дело второстепенное, и в первую очередь следует определяться с типом замкового механизма. Так, к примеру, на пластиковые двери обычно ставят цилиндровые механизмы секретности, комплектуемые английскими ключами. Входные деревянные двери нередко оснащаются замками с цилиндрами повышенной секретности, с перфорированным ключом. Можно комбинировать замки на одной двери: например, на металлических входных дверях часто можно увидеть два замка – сувальдный и цилиндровый. В любом случае, опираться следует, прежде всего, на уровень секретности всего замка. И если она на должном уровне, любой ключ будет так же максимально надёжен.

Виды ключей — staldoor — LiveJournal

Ключ — это часть замка, которая содержит в себе секретный код.

Здесь мы попробуем рассмотреть основные виды ключей, с которыми нам приходится сталкиваться ежедневно.

Английский ключ:

Назван так потому, что

первые замки с такими ключами были разработаны и выпускались английской корпорацией. Замки с таким ключом называть английскими — нельзя. Сегодня замки с подобным типом ключа производят все, кому не лень — от Китая до Европы, самые распространённые производители как раз не из Англии.

Сувальдный ключ:

Кодовые элементы замка с таким ключом представляют собой пластинки, название которым — сувальды. Отсюда пошло и название ключа — сувальдный.

Название «сейфовый» для такого типа ключа — в корне неверно.

Действительно, на сейфах можно встретить сувальдные замки, но они специфичны и на дверях в квартирах использоваться не могут. Поэтому, ключ и замок — сувальдные, но никак не сейфовые.

Перфорированный ключ:

Такой тип ключа имеет несколько названий. Самое распространённое — «евроключ» немного некорректно, поскольку механизмы с подобным ключом выпускаются и в Китае и в странах Азии. Наиболее правильные названия: «ключ с вертикальной нарезкой» или «ключ с перфорацией». «Лазерный ключ» — тоже неверно, поскольку нарезка секретов ключа происходит обычной фрезой с вертикальной подачей, а не лазером )

Самое распространённое — «евроключ» немного некорректно, поскольку механизмы с подобным ключом выпускаются и в Китае и в странах Азии. Наиболее правильные названия: «ключ с вертикальной нарезкой» или «ключ с перфорацией». «Лазерный ключ» — тоже неверно, поскольку нарезка секретов ключа происходит обычной фрезой с вертикальной подачей, а не лазером )

Финский ключ (Аблой):

Ключ от замка с дисковым типом механизма. Впервые был разработан в Финляндии корпорацией ABLOY (читается как «Аблой»). Отсюда они и получил название. Наверняка, ваш приусадебный участок за городом закрывается на навесной замок подобным ключом.

Помповый ключ:

Для того, чтобы открыть помповый замок, ключ необходимо вдавить в механизм и только затем поворачивать. Преодолев усилие подпружиненной помпы механизма ключом, мы набираем его код. Отсюда и название — помповый ключ.

Электронно-кодовый ключ:

Получили широкое распространение в последние годы в связи с массовой установкой электромагнитных замков на подъездах домов и офисах. Да, замок электромагнитный, но сам ключ никаких магнитов не имеет, а несёт в себе закодированную в электронном виде информацию. Поэтому ключ к такому замку — электронно-кодовый.

Да, замок электромагнитный, но сам ключ никаких магнитов не имеет, а несёт в себе закодированную в электронном виде информацию. Поэтому ключ к такому замку — электронно-кодовый.

К этой же категории ключей относятся и карты прокси-мини, которые используются в офисных проходных на предприятиях.

Конечно же здесь перечислены не все типы ключей, а лишь основные. Разновидностей гораздо больше, ведь каждый тип ключа имеет множество подвидов.

Типы ключей, алгоритмы и операции (Azure Key Vault)

- Чтение занимает 9 мин

В этой статье

Key Vault поддерживает два типа ресурсов: хранилища и управляемые модули HSM. Оба типа ресурсов поддерживают несколько типов ключей шифрования. Чтобы просмотреть сводку поддерживаемых типов ключей и типов защиты для каждого типа ресурсов см. в статье Сведения о ключах.

Чтобы просмотреть сводку поддерживаемых типов ключей и типов защиты для каждого типа ресурсов см. в статье Сведения о ключах.

В следующей таблице приведены сводные данные о типах ключей и поддерживаемых алгоритмах.

| Типы ключей, размеры и кривые | Шифрование, расшифровка (Упаковка, распаковка) | Подписывание, проверка |

|---|---|---|

| EC-P256, EC-P256K, EC-P384, EC-521 | Н/Д | ES256 ES256K ES384 ES512 |

| RSA 2K, 3K, 4K | RSA1_5 RSA-OAEP RSA-OAEP-256 | PS256 PS384 PS512 RS256 RS384 RS512 RSNULL |

| AES 128-разрядный, 256-разрядный (Только для управляемых устройств HSM) | AES-KW AES-GCM; AES-CBC | Н/Д |

Алгоритмы EC

Для ключей EC-HSM поддерживаются приведенные ниже идентификаторы алгоритма.

Типы кривых

- P-256 — кривая NIST P-256, определенная в документе DSS FIPS PUB 186-4.

- P-256_K — кривая SEC SECP256K1, определенная в стандарте SEC 2: Recommended Elliptic Curve Domain Parameters (Рекомендуемые параметры домена для эллиптических кривых).

- P-384 — кривая NIST P-384, определенная в документе DSS FIPS PUB 186-4.

- P-521 — кривая NIST P-521, определенная в документе DSS FIPS PUB 186-4.

SIGN/VERIFY

- ES256 — ECDSA для хэшей SHA-256 и ключей, созданных на основе кривой P-256. Этот алгоритм описан в документации по RFC7518.

- ES256K — ECDSA для хэшей SHA-256 и ключей, созданных на основе кривой P-256K. Этот алгоритм находится на этапе ожидания стандартизации.

- ES384 — ECDSA для хэшей SHA-384 и ключей, созданных на основе кривой P-384. Этот алгоритм описан в документации по RFC7518.

- ES512 — ECDSA для хэшей SHA-512 и ключей, созданных на основе кривой P-521. Этот алгоритм описан в документации по RFC7518.

Алгоритмы RSA

Для ключей EC-HSM в Key Vault поддерживаются приведенные ниже идентификаторы алгоритма.

WRAPKEY/UNWRAPKEY, ENCRYPT/DECRYPT

- RSA1_5 — это шифрование ключа RSAES-PKCS1-V1_5 [RFC3447].

- RSA-OAEP — алгоритм RSAES, использующий оптимальное асимметричное шифрование с дополнением (OAEP) [RFC3447], с параметрами по умолчанию, указанными в RFC 3447 в разделе A.2.1. В этих параметрах по умолчанию используется хэш-функция SHA-1 и функция генерации маски MGF1 с помощью SHA-1.

- RSA-OAEP-256 — RSAES с использованием OAEP (оптимальное асимметричное шифрование с дополнением), хэш-функции SHA-256 и функции MGF1 для создания маски с поддержкой SHA-256.

SIGN/VERIFY

- PS256 — RSASSA-PSS с помощью SHA-256 и MGF1 с SHA-256, как описано в RFC7518.

- PS384 — RSASSA-PSS с помощью SHA-384 и MGF1 с SHA-384, как описано в RFC7518.

- PS512 — RSASSA-PSS с помощью SHA-512 и MGF1 с SHA-512, как описано в RFC7518.

- RS256 — RSASSA-PKCS-v1_5, использующий SHA-256. Предоставленное приложением значение хэш-кода должно быть вычислено с помощью SHA-256 и иметь длину в 32 байта.

- RS384 — RSASSA-PKCS-v1_5, использующий SHA-384. Предоставленное приложением значение хэш-кода должно быть вычислено с помощью SHA-384 и иметь длину в 48 байтов.

- RS512 — RSASSA-PKCS-v1_5, использующий SHA-512. Предоставленное приложением значение хэш-кода должно быть вычислено с помощью SHA-512 и иметь длину в 64 байта.

- RSNULL — специализированный вариант использования для реализации определенных сценариев TLS (см. RFC2437).

Алгоритмы симметричных ключей (только для управляемых устройств HSM)

- AES-KW — обертка ключа AES (RFC3394).

- AES-GCM — шифрование AES в режиме счетчика с аутентификацией Галуа (NIST 800-38d).

- AES-CBC — шифрование AES в режиме сцепления блоков шифра (NIST SP 800-38a).

Примечание

Текущая реализация AES-GCM и соответствующие API считаются экспериментальными. Эта реализация и API для нее могут существенно меняться в будущих версиях.

Операции с ключами

Key Vault, включая управляемый HSM, поддерживает следующие операции с объектами ключей:

- Создание. Позволяет клиентам создавать ключи в Key Vault. Значение ключа создается в Key Vault и хранится в нем. Оно не выдается клиенту. В Key Vault можно создать асимметричные ключи.

- Import: Позволяет клиентам импортировать имеющиеся ключи в Key Vault. В Key Vault можно импортировать асимметричные ключи с помощью нескольких различных способов упаковки внутри конструкции JWK.

- Обновление. Позволяет клиентам с достаточными разрешениями изменять метаданные (атрибуты ключей), связанные с ключами, сохраненными ранее в Key Vault.

- Удалить. Позволяет клиентам с достаточными разрешениями удалять ключи из Key Vault.

- Вывод списка. Позволяет клиентам выводить полный список ключей в определенном хранилище ключей.

- Вывод списка версий. Позволяет клиентам выводить список всех версий указанного ключа в определенном хранилище ключей.

- Получение. Позволяет клиентам извлекать открытые части указанного ключа из Key Vault.

- Архивация. Экспорт ключей в защищенной форме.

- Восстановление. Импорт ранее заархивированного ключа.

Дополнительные сведения о работе с ключами см. в справочнике по работе с Azure Key Vault с помощью REST API.

После создания ключа в Key Vault с его использованием можно выполнять следующие криптографические операции:

- Подпись и проверка. Строго говоря, эта операция подписи и проверки хэша, так как Key Vault не поддерживает хэширование содержимого для создания подписи.

Приложения должны хэшировать данные для подписи локально, а затем запрашивать подпись хэша в Key Vault. Проверка подписанных хэшей поддерживается в качестве удобного механизма для приложений, у которых нет доступа к материалам открытого ключа. Для максимальной производительности приложений операции VERIFY следует выполнять локально.

Приложения должны хэшировать данные для подписи локально, а затем запрашивать подпись хэша в Key Vault. Проверка подписанных хэшей поддерживается в качестве удобного механизма для приложений, у которых нет доступа к материалам открытого ключа. Для максимальной производительности приложений операции VERIFY следует выполнять локально. - Шифрование и упаковка ключа. Ключ, сохраненный в Key Vault, можно использовать для защиты другого ключа, как правило, симметричного ключа шифрования содержимого (CEK). Если ключ в Azure Key Vault асимметричен, используется шифрование ключа. Например RSA-OAEP, а операции WRAPKEY/UNWRAPKEY эквивалентны операциям ENCRYPT/DECRYPT. Если ключ в Azure Key Vault симметричен, применяется упаковка ключа. Например, AES-KW. Операция WRAPKEY поддерживается в качестве удобного механизма для приложений, у которых нет доступа к материалам открытого ключа. Для оптимизации производительности приложений рекомендуется выполнять операции WRAPKEY локально.

- Шифрование и расшифровка. Ключ, хранимый в Key Vault, можно использовать для шифрования или расшифровки одного блока данных, размер которого определяется типом ключа и выбранным алгоритмом шифрования. Операция шифрования предоставляется в качестве удобного механизма для приложений, у которых нет доступа к материалам открытого ключа. Для оптимизации производительности приложений операции ENCRYPT нужно выполнять локально.

Хотя операции WRAPKEY и UNWRAPKEY с использованием асимметричных ключей могут показаться излишними (так как они эквивалентны операции ENCRYPT и DECRYPT), важно использовать различные операции. Это обеспечивает разделение семантики и авторизации этих операций, а также целостность в случаях, когда служба поддерживает другие типы ключей.

Azure Key Vault не поддерживает операции EXPORT. Как только ключ подготовлен в системе, нельзя извлечь его или изменить его материал. Однако пользователям Key Vault ключ может потребоваться для других вариантов использования, например при его удалении. В этом случае они могут использовать операции BACKUP и RESTORE для экспорта или импорта ключей в защищенной форме. Ключи, созданные в ходе операции BACKUP, не могут использоваться за пределами Key Vault. Кроме того, в различных экземплярах Key Vault также можно использовать операцию IMPORT.

В этом случае они могут использовать операции BACKUP и RESTORE для экспорта или импорта ключей в защищенной форме. Ключи, созданные в ходе операции BACKUP, не могут использоваться за пределами Key Vault. Кроме того, в различных экземплярах Key Vault также можно использовать операцию IMPORT.

Пользователи могут ограничивать любую из криптографических операций, поддерживаемых Key Vault, для каждого ключа с помощью свойства key_ops объекта JWK.

Дополнительные сведения об объектах JWK см. в статье о веб-ключе JSON (JWK).

Атрибуты ключей

В дополнение к материалу ключа можно указать следующие атрибуты. В запросе JSON ключевое слово атрибутов и кавычки «{‘ ‘}» необходимы, даже если атрибуты не указаны.

- enabled. Необязательный атрибут с логическим значением, по умолчанию — true. Указывает, является ли ключ активным и подходит ли для операций шифрования. Атрибут enabled используется в сочетании с nbf и exp.

При возникновении операции между nbf и exp она будет разрешена, только если для enabled установлено значение true. Операции вне окна nbf / exp автоматически запрещаются, за исключением определенных типов операции в разделе определенных условий.

При возникновении операции между nbf и exp она будет разрешена, только если для enabled установлено значение true. Операции вне окна nbf / exp автоматически запрещаются, за исключением определенных типов операции в разделе определенных условий. - nbf. Необязательный атрибут со значением в формате IntDate, значение по умолчанию — now. Атрибут nbf (не ранее) определяет время, до которого ключ не должен использоваться для криптографических операций, за исключением определенных типов операций в разделе определенных условий. Обработка атрибута nbf требует, чтобы текущая дата и время наступали позже или соответствовали дате и времени, перечисленным в атрибуте nbf. Key Vault может предоставить кратковременную отсрочку, обычно не более чем несколько минут, чтобы учесть разницу в показаниях часов. Нужно указать число, содержащее значение IntDate.

- exp. Необязательный атрибут со значением в формате IntDate, значение по умолчанию — forever.

Атрибут exp (время окончания срока действия) определяет время, до которого или после которого ключ не должен использоваться для криптографических операций, за исключением определенных типов операций в разделе определенных условий. Обработка атрибута exp требует, чтобы текущая дата и время наступали раньше или соответствовали дате и времени, перечисленным в атрибуте exp. Key Vault может предоставить кратковременную отсрочку, обычно не более чем несколько минут, чтобы учесть разницу в показаниях часов. Нужно указать число, содержащее значение IntDate.

Атрибут exp (время окончания срока действия) определяет время, до которого или после которого ключ не должен использоваться для криптографических операций, за исключением определенных типов операций в разделе определенных условий. Обработка атрибута exp требует, чтобы текущая дата и время наступали раньше или соответствовали дате и времени, перечисленным в атрибуте exp. Key Vault может предоставить кратковременную отсрочку, обычно не более чем несколько минут, чтобы учесть разницу в показаниях часов. Нужно указать число, содержащее значение IntDate.

Есть дополнительные атрибуты только для чтения, которые включены в любой ответ, содержащий атрибуты ключей:

- Создано. Необязательное значение в формате IntDate. Атрибут created указывает, когда была создана эта версия ключа. Это значение равно NULL для ключей, созданных перед добавлением данного атрибута. Нужно указать число, содержащее значение IntDate.

- Обновлено.

Необязательное значение в формате IntDate. Атрибут updated указывает, когда была обновлена эта версия ключа. Это значение равно NULL для ключей, которые в последний раз обновлялись перед добавлением данного атрибута. Нужно указать число, содержащее значение IntDate.

Необязательное значение в формате IntDate. Атрибут updated указывает, когда была обновлена эта версия ключа. Это значение равно NULL для ключей, которые в последний раз обновлялись перед добавлением данного атрибута. Нужно указать число, содержащее значение IntDate.

См. сведения об IntDate и других типах данных в руководстве о [ключах, секретах и сертификатах: Типы данных.

Операции, зависящие от даты и времени

Пока еще не проверенные ключи и ключи с истекшим сроком действия за пределами окна nbf / exp будут использоваться для операций расшифровки, развертывания и проверки (не будут возвращать код 403, запрещено). Основной причиной использования ключа в состоянии «еще не проверено» является возможность проверить ключ перед использованием в рабочей среде. Основная причина использования ключа в состоянии «истекший срок действия» — возможность выполнения операций восстановления в данных, которые были созданы, когда ключ был допустим. Кроме того, можно отключить доступ к ключу с помощью политик Key Vault или изменения значения атрибута ключа enabled на false.

Кроме того, можно отключить доступ к ключу с помощью политик Key Vault или изменения значения атрибута ключа enabled на false.

Дополнительные сведения о типах данных см. в этом разделе.

Дополнительные сведения о других возможных атрибутах см. в разделе о веб-ключе JSON (JWK).

В форме тегов можно указать дополнительные метаданные для конкретного приложения. Key Vault поддерживает до 15 тегов, каждый из которых может иметь имя и значение длиной 256 знаков.

Примечание

Теги могут быть прочитаны вызывающим объектом, если у него есть права list или get на соответствующий ключ.

Контроль доступа к ключам

Контроль доступа к ключам, управляемым Key Vault, предоставляется на уровне хранилища ключей, которое выступает в роли контейнера ключей. Существует политика управления доступом к ключам, отличная от политики управления доступом к секретам в том же Key Vault. Пользователи могут создать одно или несколько хранилищ для хранения ключей и должны поддерживать соответствующую сценарию сегментацию и управление ключами. Контроль доступа к ключам не зависит от контроля доступа к секретам.

Контроль доступа к ключам не зависит от контроля доступа к секретам.

Следующие разрешения могут быть предоставлены на каждого пользователя или субъект-службу в записи управления доступом к ключам в хранилище. Эти разрешения точно отражают операции, разрешенные для объекта ключа. Предоставление доступа к субъекту-службе в хранилище ключей является разовой операцией и остается одинаковой для всех подписок Azure. Ее можно использовать для развертывания требуемого количества сертификатов.

Разрешения для операций управления ключами

- get. Чтение открытой части ключа и его атрибутов.

- list: Вывод списка ключей или версий ключа, хранимых в хранилище ключей.

- update: Обновление атрибутов ключа.

- create: Создание новых ключей.

- import. Импорт ключа в хранилище ключей.

- delete: Удаление объекта ключа.

- recover. Восстановление удаленного ключа.

- backup.

Архивация ключа в хранилище ключей.

Архивация ключа в хранилище ключей. - restore. Восстановление заархивированного ключа в хранилище ключей.

Разрешения для криптографических операций

- decrypt. Использование ключа для снятия защиты с последовательности байтов.

- encrypt. Использование ключа для защиты произвольной последовательности байтов.

- unwrapKey. Использование ключа для снятия защиты с упакованных симметричных ключей.

- wrapKey. Использование ключа для защиты симметричного ключа.

- verify. Использование ключа для проверки хэш-кодов.

- sign. Использование ключа для подписи хэш-кодов.

Разрешения для привилегированных операций

- purge. Очистка удаленного ключа (удаление без возможности восстановления).

Дополнительные сведения о работе с ключами см. в статье Azure Key Vault REST API reference (Справочник по REST API для Azure Key Vault). Сведения об установке разрешений см. в статьях Vaults — Create Or Update (Хранилища. Создание или обновление) и Vaults — Update Access Policy (Хранилища. Обновление политики доступа).

Сведения об установке разрешений см. в статьях Vaults — Create Or Update (Хранилища. Создание или обновление) и Vaults — Update Access Policy (Хранилища. Обновление политики доступа).

Дальнейшие действия

Описание сувальдного ключа

Ключи сувальдные, типы, описание и различия

Сувальдный ключ довольно распостранённый вид ключа в нашей стране, есть множество видов и модификаций сувальдных ключей. В этой статье мы расскажем про самые ходовые виды ключей, такие как CAM, CLASS и Эльбор.

Сувальдные ключи различаются по длине штыря, его толщине, а так же по высоте и длине бородки на которой нарезаються зубцы под сувальды замка. В плане безопасности особых различий между сувальдными ключами нет, за исключением сейфовых замков, имеющих, среди них самый высокий уровень секретности и устойчивость ко взлому с помощью отмычек.

Сувальдный ключ «САМ»

Сувальдные ключи САМКлючи «CAM» имеют четыре вида заготовок, различных между собой по ширине бородок и длине штыря. Главным отличием ключа «САМ» от других сувальдных ключей является самая маленькая ширина бородок.

Главным отличием ключа «САМ» от других сувальдных ключей является самая маленькая ширина бородок.

Сувальдный ключ «Class»

Ключ «Class» — самый распостранённый вид ключей. Замки этой фирмы есть в каждой третьей двери, так как это один из самых бюджетных вариантов замка. Долгое время качество таких замков было довольно высоким, что было достаточно экономично для людей, однако за последнии годы качество сувальдных замков «Class» несколько ухудшилось, снизив срок эксплуатации замка.

Сувальдный ключ «Эльбор»

Ключи фирмы «Эльбор» — это аналог ключей «Class», по своим размерам соответствующий ранее описанной модели, за исключением некоторые не значительные отличий по ширине и длинне бородок ключа.

Однобородковые сувальдные ключи

Среди сувальдных ключей встречаются и однобородковые ключи. Замки с такими ключами уже изжили себя и встречаются всё реже, в основном в навесных замках.

Сейфовые сувальдные ключи

Сейфовые сувальдные ключиЕсть так называемые «сейфовые ключи», длинна бородки которых максимальная, следи сувальдных ключей. Замки с такими ключами имеют самый высокий уровень секретности и устойчивость ко взлому с помощью отмычек.

Замки с такими ключами имеют самый высокий уровень секретности и устойчивость ко взлому с помощью отмычек.

При заказе новой двери по мнению експертов не следует экономить на замках, и сразу ставить хорошие дорогие замки, по возможности оба сувальдных, так как замки с личинкой взламываются за 10-15 секунд.

Понравилась статья?

Поделитесь информацией с друзьями!

Особенности добавления ключей разных типов

Особенности добавления ключей разных типов Пожалуйста, включите Javascript в браузере!Особенности добавления ключей разных типов

При добавлении ключей следует учитывать следующие особенности:

- Если вы используете схему лицензирования по количеству защищаемых виртуальных машин, тип ключа, с помощью которого вы активируете программу, должен соответствовать типу гостевой операционной системы виртуальных машин:

- для защиты виртуальных машин с серверными операционными системами нужно добавить на SVM серверный ключ;

- для защиты виртуальных машин с настольными операционными системами нужно добавить на SVM настольный ключ;

- для защиты виртуальных машин и с серверными, и с настольными операционными системами нужно добавить на SVM два ключа: серверный и настольный.

Если вы используете схему лицензирования по количеству ядер процессоров или по количеству процессоров, вам требуется один ключ (с ограничением по ядрам или с ограничением по процессорам) независимо от типа операционной системы, установленной на виртуальных машинах.

Для защиты виртуальных машин с гостевыми операционными системами Linux вы можете использовать только серверные ключи, ключи с ограничением по ядрам и ключи с ограничением по процессорам.

- Не поддерживается одновременное использование на SVM ключей, которые соответствуют разным схемам лицензирования. Если после активации программы вы добавляете ключ, который соответствует другой схеме лицензирования, то ранее добавленный ключ с SVM удаляется. Например, если вы добавляете ключ с ограничением по ядрам, а ранее на SVM был добавлен настольный и / или серверный ключ, то в результате выполнения задачи активный и (при наличии) дополнительный настольный и / или серверный ключи удаляются. Вместо них добавляется в качестве активного ключ с ограничением по ядрам.

Вы можете одновременно использовать на SVM только ключи, соответствующие одной схеме лицензирования, например настольный и серверный ключ (схема лицензирования по количеству защищаемых виртуальных машин).

Ключ, удаленный с SVM, вы можете добавить на другую SVM, если не истек срок действия лицензии, связанной с ключом.

- Не поддерживается одновременное использование на SVM коммерческих ключей и ключей по подписке.

Например, если вы добавляете коммерческий ключ, а ранее на SVM был добавлен ключ по подписке, то ключ по подписке удаляется с SVM. Вместо него добавляется коммерческий ключ.

- Не поддерживается одновременное использование на SVM ключей, которые соответствуют разным видам лицензии (стандартная коммерческая лицензия или расширенная коммерческая лицензия).

Например, если вы добавляете ключ, соответствующий расширенной коммерческой лицензии, а ранее программа использовалась по стандартной коммерческой лицензии, то все активные и (при наличии) дополнительные ключи, соответствующие стандартной коммерческой лицензии, удаляются с SVM.

Вместо них добавляется ключ, соответствующий расширенной коммерческой лицензии.

Вместо них добавляется ключ, соответствующий расширенной коммерческой лицензии.

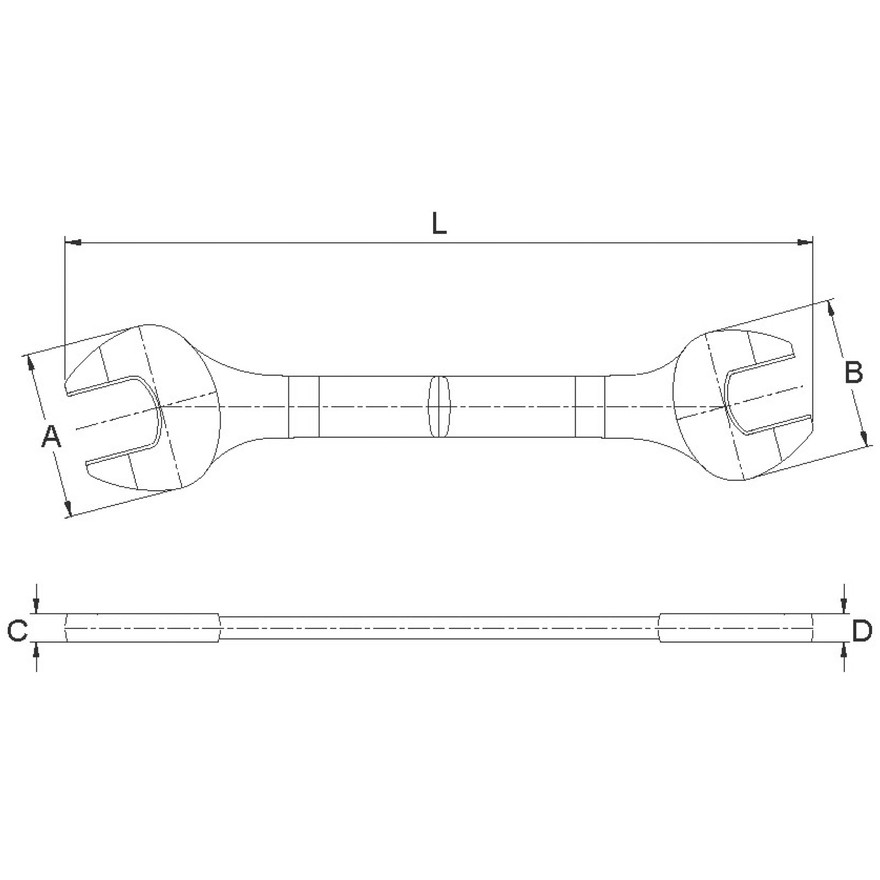

основные виды, преимущества использования и тонкости выбора

Рассказываем о разновидностях трубных ключей, говорим об их достоинствах и недостатках, а также даём рекомендации по выбору данного инструмента.

Содержание1. Преимущества и недостатки инструмента

2. Основные разновидности ключей

3. Как выбрать?

Трубные ключи используются при установке и разводке труб, а также других изделий, при работе с которыми необходимо выполнять захват соединений без граней. Такой инструмент применяется как в быту, так и в сфере ЖКХ, на производственных объектах, в автомастерских и др. Рассмотрим основные особенностей изделий, преимущества их использования и виды. Определим, как правильно подобрать подходящий инструмент.

Преимущества и недостатки инструмента

К основным преимуществам инструмента относят:- Наличие губок со специальными зубьями.

В зависимости от размера, ключ способен захватывать дажетрубы с большим диаметром, упрощая работу с ними.

В зависимости от размера, ключ способен захватывать дажетрубы с большим диаметром, упрощая работу с ними. - Отсутствие необходимости в приложении существенных физических усилий при работе с инструментом.

- Возможности для проведения работ в труднодоступных местах.

- Простую конструкцию. Любой ключ прост в использовании и ремонтопригоден.

- Длительный срок службы и повышенную надежность, обусловленную применением при производстве высококачественных материалов.

Существует инструмент следующих типов:

1. Прямой. Рукоять располагается перпендикулярно щекам и гарантирует надежную фиксацию. Закручение гайки позволяет регулировать ширину зева инструмента.

2. Коленчатый. Такой ключ схож с прямым, но отличается от него не перпендикулярным расположением щек, а параллельным. Благодаря этому инструмент можно использовать в труднодоступных местах.

Выпускаются и модели со смещенной щекой. Она располагается под углом примерно 23 градуса к рукоятке.

Также выделяют трубный инструмент:

1. Однозахватный. Он используется для обхвата изделий с затрудненным доступом.

2. С молотком. Рукоятка инструмента дополнена небольшой плашкой, которая позволяет производить работы со старыми, покрытыми ржавчиной изделиями.

3. С парной рукояткой. Такой ключ дополнен щеками в форме буквы «S». Такой инструмент позволяет удерживать как плоские, так и объемные изделия.

Выпускаются и сложнорычажные изделия. Они используются для приложения существенных усилий.

Трубный инструмент делится на несколько категорий и в зависимости от размеров.

Вы можете сделать выбор в пользу ключа одного из следующих типов:

- № 0.

Такой ключ имеет длину 200 мм и позволяет зажимать изделия диаметром от 5 до 28 мм.

Такой ключ имеет длину 200 мм и позволяет зажимать изделия диаметром от 5 до 28 мм. - № 1. Такие инструменты могут зажимать прокат диаметром от 10 до 36 мм. Длина изделия составляет 30 см.

- № 2. Данный инструмент имеет длину 40 см и позволяет зажимать изделия диаметром от 20 до 50 мм.

- № 3. Применяются для зажима элементов диаметром 25-90 мм и имеют длину 50 см.

- С прямыми губками под 45 и 90 градусов.

- С S-образными губками под 45 градусов. Такие губки позволяют фиксировать изделие сразу в трех точках, что предотвращает риски его проскальзывания при выполнении работ.

Как выбрать?

Нужен качественный ключ для работы с трубами или другими изделиями?При его выборе следует обратить внимание на такие важные параметры, как:

1. Размер.

2. Особенности губок и их расположение.

3. Тип размещения рукоятки.

4. Материал изготовления.

5. Особенности ручек.

Учитывайте то, с какими изделиями будете работать. Следите за тем, чтобы инструмент был прочным, надежным и удобным, устойчивым к перепадам температур и другим агрессивным воздействиям. Немаловажным фактором выбора трубного ключа является и его стоимость. Она определяется маркой изготовителя, особенностями конструкции и комплектацией. Мы не рекомендуем экономить! Отдавайте предпочтение уже проверенной продукции известных марок. Она гарантированно прослужит долго, не повредит изделия, которые вы будете захватывать, и сохранит все свои свойства.

Candidate, Super, Primary, External Key Types с примером

Что такое ключи в СУБД?

КЛЮЧИ в СУБД — это атрибут или набор атрибутов, которые помогают идентифицировать строку (кортеж) в отношении (таблице). Они позволяют найти связь между двумя таблицами. Ключи помогают однозначно идентифицировать строку в таблице по комбинации одного или нескольких столбцов в этой таблице. Ключ также полезен для поиска уникальной записи или строки в таблице. Ключ базы данных также полезен для поиска уникальной записи или строки в таблице.

Ключ также полезен для поиска уникальной записи или строки в таблице. Ключ базы данных также полезен для поиска уникальной записи или строки в таблице.

Пример:

| Идентификационный номер сотрудника | Имя | Фамилия |

|---|---|---|

| 11 | Андрей | Джонсон |

| 22 | Том | Дерево |

| 33 | Алексей | Хейл |

В приведенном выше примере идентификатор сотрудника является первичным ключом, поскольку он однозначно определяет запись сотрудника. В этой таблице ни один другой сотрудник не может иметь такой же идентификатор сотрудника.

В этом руководстве вы узнаете:

Зачем нужен ключ?

Вот несколько причин для использования ключа sql в системе СУБД.

- Ключи помогают идентифицировать любую строку данных в таблице. В реальном приложении таблица может содержать тысячи записей.

Более того, записи могли дублироваться. Ключи в СУБД гарантируют, что вы можете однозначно идентифицировать запись таблицы, несмотря на эти проблемы.

Более того, записи могли дублироваться. Ключи в СУБД гарантируют, что вы можете однозначно идентифицировать запись таблицы, несмотря на эти проблемы. - Позволяет установить взаимосвязь между таблицами и определить взаимосвязь между ними.

- Помогите вам укрепить идентичность и целостность в отношениях.

Типы ключей в СУБД (СУБД)

В СУБД существует в основном восемь различных типов ключей, и каждый ключ имеет различную функциональность:

- Супер ключ

- Первичный ключ

- Ключ кандидата

- Альтернативный ключ

- Внешний ключ

- Составной ключ

- Составной ключ

- Суррогатный ключ

Давайте посмотрим на каждый из ключей в СУБД на примере:

- Супер ключ — Супер ключ — это группа из одного или нескольких ключей, которая идентифицирует строки в таблице.

- Первичный ключ — — это столбец или группа столбцов в таблице, которые однозначно идентифицируют каждую строку в этой таблице.

- Ключ кандидата — — это набор атрибутов, которые однозначно идентифицируют кортежи в таблице. Ключ кандидата — это супер ключ без повторяющихся атрибутов.

- Альтернативный ключ — — это столбец или группа столбцов в таблице, которые однозначно идентифицируют каждую строку в этой таблице.

- Внешний ключ — — это столбец, который создает связь между двумя таблицами.Назначение внешних ключей — поддерживать целостность данных и обеспечивать навигацию между двумя разными экземплярами объекта.

- Составной ключ — имеет два или более атрибутов, которые позволяют однозначно распознать определенную запись. Возможно, что каждый столбец не может быть уникальным сам по себе в базе данных.

- Составной ключ — — это комбинация двух или более столбцов, которые однозначно идентифицируют строки в таблице. Комбинация столбцов гарантирует уникальность, хотя индивидуальная уникальность не гарантируется.

- Суррогатный ключ — Искусственный ключ, предназначенный для уникальной идентификации каждой записи, называется суррогатным ключом. Такие ключи уникальны, потому что они создаются, когда у вас нет естественного первичного ключа.

Что такое супер ключ?

Суперключ — это группа из одного или нескольких ключей, которая идентифицирует строки в таблице. Супер ключ может иметь дополнительные атрибуты, которые не нужны для уникальной идентификации.

Пример:

| EmpSSN | EmpNum | Empname |

|---|---|---|

| 9812345098 | AB05 | Показано |

| 9876512345 | AB06 | Рослин |

| 199937890 | AB07 | Джеймс |

В приведенном выше примере EmpSSN и имя EmpNum являются суперключами.

Что такое первичный ключ?

ПЕРВИЧНЫЙ КЛЮЧ в СУБД — это столбец или группа столбцов в таблице, которые однозначно идентифицируют каждую строку в этой таблице. Первичный ключ не может быть дублированным, что означает, что одно и то же значение не может появляться в таблице более одного раза. Таблица не может иметь более одного первичного ключа.

Первичный ключ не может быть дублированным, что означает, что одно и то же значение не может появляться в таблице более одного раза. Таблица не может иметь более одного первичного ключа.

Правила определения первичного ключа:

- Две строки не могут иметь одинаковое значение первичного ключа

- Для каждой строки должно быть значение первичного ключа.

- Поле первичного ключа не может быть пустым.

- Значение в столбце первичного ключа никогда не может быть изменено или обновлено, если какой-либо внешний ключ ссылается на этот первичный ключ.

Пример:

В следующем примере StudID — это первичный ключ.

| StudID | Рулон № | Имя | Фамилия | Электронная почта |

|---|---|---|---|---|

| 1 | 11 | Том | Цена | abc @ gmail.com |

| 2 | 12 | Ник | Райт | xyz@gmail. com com |

| 3 | 13 | Дана | Натан | [email protected] |

Что такое альтернативный ключ?

АЛЬТЕРНАТИВНЫЕ КЛЮЧИ — это столбец или группа столбцов в таблице, которые однозначно идентифицируют каждую строку в этой таблице. Таблица может иметь несколько вариантов первичного ключа, но только один может быть установлен в качестве первичного ключа.Все ключи, которые не являются первичными, называются альтернативными ключами.

Пример:

В этой таблице StudID, Roll No, Email квалифицируются как первичный ключ. Но поскольку StudID является первичным ключом, Roll No, электронная почта становится альтернативным ключом.

| StudID | Рулон № | Имя | Фамилия | Электронная почта |

|---|---|---|---|---|

| 1 | 11 | Том | Цена | abc @ gmail.com |

| 2 | 12 | Ник | Райт | xyz@gmail. com com |

| 3 | 13 | Дана | Натан | [email protected] |

Что такое ключ кандидата?

CANDIDATE KEY в SQL — это набор атрибутов, которые однозначно идентифицируют кортежи в таблице. Ключ кандидата — это супер ключ без повторяющихся атрибутов. Первичный ключ должен быть выбран из возможных ключей.В каждой таблице должен быть хотя бы один ключ-кандидат. Таблица может иметь несколько ключей-кандидатов, но только один первичный ключ.

Свойства ключа кандидата:

- Должен содержать уникальные значения

- Ключ кандидата в SQL может иметь несколько атрибутов

- Не должен содержать нулевых значений

- Он должен содержать минимум полей для обеспечения уникальности

- Однозначно идентифицировать каждую запись в таблице

Ключ кандидата Пример: В данной таблице Stud ID, Roll No и email являются ключами кандидата, которые помогают нам однозначно идентифицировать запись студента в таблице.

| StudID | Рулон № | Имя | Фамилия | Электронная почта |

|---|---|---|---|---|

| 1 | 11 | Том | Цена | [email protected] |

| 2 | 12 | Ник | Райт | [email protected] |

| 3 | 13 | Дана | Натан | [email protected] |

Ключ кандидата в СУБД

Что такое внешний ключ?

ИНОСТРАННЫЙ КЛЮЧ — это столбец, который создает связь между двумя таблицами.Назначение внешних ключей — поддерживать целостность данных и обеспечивать навигацию между двумя разными экземплярами объекта. Он действует как перекрестная ссылка между двумя таблицами, поскольку ссылается на первичный ключ другой таблицы.

Пример:

| Код отдела | DeptName |

|---|---|

| 001 | Наука |

| 002 | Английский |

| 005 | Компьютер |

| ID учителя | Fname | Lname |

|---|---|---|

| B002 | Давид | Warner |

| B017 | Сара | Джозеф |

| B009 | Майк | Брантон |

В этом ключе в примере с dbms у нас есть две таблицы: учить и отдел в школе. Однако невозможно увидеть, какие поисковые запросы работают в каком отделе.

Однако невозможно увидеть, какие поисковые запросы работают в каком отделе.

В этой таблице, добавив внешний ключ в Deptcode к имени Учителя, мы можем создать связь между двумя таблицами.

| ID учителя | Код отдела | Fname | Lname |

|---|---|---|---|

| B002 | 002 | Давид | Warner |

| B017 | 002 | Сара | Джозеф |

| B009 | 001 | Майк | Брантон |

Эта концепция также известна как ссылочная целостность.

Что такое составной ключ?

СОСТАВНЫЙ КЛЮЧ имеет два или более атрибутов, которые позволяют однозначно распознать определенную запись. Возможно, что каждый столбец не может быть уникальным сам по себе в базе данных. Однако при объединении с другим столбцом или столбцами комбинация составных ключей становится уникальной. Назначение составного ключа в базе данных — однозначно идентифицировать каждую запись в таблице.

Пример:

| Артикул № | PorductID | Название продукта | Кол. Акций |

|---|---|---|---|

| B005 | ЯП 102459 | Мышь | 5 |

| B005 | DKT321573 | USB | 10 |

| B005 | OMG446789 | ЖК-монитор | 20 |

| B004 | DKT321573 | USB | 15 |

| B002 | OMG446789 | Лазерный принтер | 3 |

В этом примере OrderNo и ProductID не могут быть первичными ключами, поскольку они не идентифицируют запись однозначно.Однако можно использовать составной ключ, состоящий из идентификатора заказа и идентификатора продукта, поскольку он однозначно идентифицирует каждую запись.

Что такое составной ключ?

КОМПОЗИТНЫЙ КЛЮЧ — это комбинация двух или более столбцов, которые однозначно идентифицируют строки в таблице. Комбинация столбцов гарантирует уникальность, но индивидуальная уникальность не гарантируется. Следовательно, они объединяются, чтобы однозначно идентифицировать записи в таблице.

Комбинация столбцов гарантирует уникальность, но индивидуальная уникальность не гарантируется. Следовательно, они объединяются, чтобы однозначно идентифицировать записи в таблице.

Разница между составным ключом и составным ключом состоит в том, что любая часть составного ключа может быть внешним ключом, но составной ключ может быть частью внешнего ключа, а может и не быть.

Что такое суррогатный ключ?

СУРРОГАТНЫЕ КЛЮЧИ — это искусственный ключ, предназначенный для уникальной идентификации каждой записи, который называется суррогатным ключом. Такой частичный ключ в dbms уникален, потому что он создается, когда у вас нет естественного первичного ключа. Они не придают значения данным в таблице. Суррогатный ключ в СУБД обычно целое число. Суррогатный ключ — это значение, генерируемое непосредственно перед вставкой записи в таблицу.

| Fname | Фамилия | Время начала | Время окончания |

|---|---|---|---|

| Энн | Смит | 09:00 | 18:00 |

| Джек | Фрэнсис | 08:00 | 17:00 |

| Анна | Маклин | 11:00 | 20:00 |

| Показано | Уильям | 14:00 | 23:00 |

В приведенном выше примере показано расписание смен разных сотрудников. В этом примере суррогатный ключ необходим для уникальной идентификации каждого сотрудника.

В этом примере суррогатный ключ необходим для уникальной идентификации каждого сотрудника.

Суррогатные ключи в sql разрешены, когда

- Ни одно свойство не имеет параметра первичного ключа.

- В таблице, когда первичный ключ слишком большой или сложный.

Разница между первичным и внешним ключом

Ниже приводится основное различие между первичным ключом и внешним ключом:

| Первичный ключ | Внешний ключ |

|---|---|

| Помогает однозначно идентифицировать запись в таблице. | Это поле в таблице, которое является первичным ключом другой таблицы. |

| Первичный ключ никогда не принимает нулевые значения. | Внешний ключ может принимать несколько значений NULL. |

| Первичный ключ — это кластерный индекс, а данные в таблице СУБД физически организованы в последовательности кластеризованного индекса. | Внешний ключ не может автоматически создавать индекс, кластеризованный или некластеризованный. Однако вы можете вручную создать индекс по внешнему ключу. Однако вы можете вручную создать индекс по внешнему ключу. |

| В таблице может быть единственный первичный ключ. | В таблице может быть несколько внешних ключей. |

Сводка

- Что является ключевым в СУБД: Ключ в СУБД — это атрибут или набор атрибутов, которые помогают идентифицировать строку (кортеж) в отношении (таблице)

- Ключи в РСУБД позволяют устанавливать взаимосвязь между таблицами и определять взаимосвязь между ними.

- Восемь типов ключей в СУБД: супер, первичный, кандидат, альтернативный, внешний, составной, составной и суррогатный ключ.

- Супер ключ — это группа из одного или нескольких ключей, которая идентифицирует строки в таблице.

- Столбец или группа столбцов в таблице, которые помогают нам однозначно идентифицировать каждую строку в этой таблице, называется первичным ключом.

- Все разные ключи в СУБД, которые не являются первичными, называются альтернативными ключами.

- Супер ключ без повторяющегося атрибута называется ключом-кандидатом

- Составной ключ — это ключ, который имеет множество полей, позволяющих однозначно распознать определенную запись.

- Ключ, который имеет несколько атрибутов для однозначной идентификации строк в таблице, называется составным ключом.

- Искусственный ключ, предназначенный для уникальной идентификации каждой записи, называется суррогатным ключом.

- Первичный ключ никогда не принимает значения NULL, в то время как внешний ключ может принимать несколько значений NULL.

Объяснение 7 типов ключей в СУБД

Какие ключи в СУБД? Ключ в СУБД — это атрибут или набор атрибутов, которые помогают однозначно идентифицировать кортеж (или строку) в отношении (или таблице). Ключи также используются для установления отношений между различными таблицами и столбцами реляционной базы данных. Отдельные значения в ключе называются ключевыми значениями.

Этот блог расскажет обо всем, что вам нужно знать о ключах в СУБД и закрытии атрибутов до найдите ключ любого отношения (таблица).Придерживайтесь конца статьи, чтобы ответить на несколько критических вопросов GATE о ключах в СУБД.

Зачем нужны ключи?

Ключ используется в определениях различного рода ограничений целостности. Таблица в базе данных представляет собой набор записей или событий для определенного отношения. Теперь таких записей могут быть тысячи и тысячи, некоторые из которых могут дублироваться.

Должен быть способ идентифицировать каждую запись отдельно и однозначно, т.е.е. нет дубликатов. Ключи позволяют нам избавиться от этих хлопот.

Рассмотрим реальный пример базы данных каждого студента инженерного вуза.

Как вы думаете, какой атрибут ученика будет однозначно определять каждого из них? Вы можете обратиться к студенту, указав его имя, факультет, год и раздел. Или вы можете указать только университетский номер студента, и вы можете получить из него все остальные детали.

Или вы можете указать только университетский номер студента, и вы можете получить из него все остальные детали.

Ключ может представлять собой комбинацию нескольких атрибутов (или столбцов) или только одного атрибута.Основным мотивом этого является присвоение каждой записи уникального идентификатора .

Также читайте: СУБД против СУБД

Типы ключей в СУБДВ СУБД существует семь типов ключей:

- Первичный ключ

- Ключ кандидата

- Супер ключ

- Внешний ключ

- Составной ключ

- Альтернативный ключ

- Уникальный ключ

Рассмотрим каждую из них отдельно.

1.Первичный ключ Первичный ключ — это столбец таблицы или набор столбцов, который помогает однозначно идентифицировать каждую запись, присутствующую в этой таблице. В таблице может быть только один первичный ключ. Кроме того, первичный ключ не может иметь одинаковые значения, повторяющиеся для любой строки. Каждое значение первичного ключа должно отличаться и не должно повторяться.

Каждое значение первичного ключа должно отличаться и не должно повторяться.

Ограничение PRIMARY KEY (PK), наложенное на столбец или набор столбцов, не позволит им иметь какие-либо нулевые значения или какие-либо дубликаты. Одна таблица может иметь только одно ограничение первичного ключа.Любое значение в первичном ключе не может быть изменено никакими внешними ключами (объясненными ниже), которые ссылаются на него.

2. Супер ключSuper Key — это набор всех ключей, которые помогают однозначно идентифицировать строки в таблице. Это означает, что все те столбцы таблицы, которые не позволяют однозначно идентифицировать другие столбцы этой таблицы, будут считаться супер ключами.

Super Key — это расширенный набор ключей-кандидатов (поясняется ниже). Первичный ключ таблицы выбирается из набора супер ключей, который становится атрибутом идентичности таблицы.

3. Ключ кандидата Ключи-кандидаты — это те атрибуты, которые однозначно идентифицируют строки таблицы. Первичный ключ таблицы выбирается из одного из возможных ключей. Итак, ключи-кандидаты имеют те же свойства, что и описанные выше первичные ключи. В таблице может быть несколько ключей-кандидатов.

Первичный ключ таблицы выбирается из одного из возможных ключей. Итак, ключи-кандидаты имеют те же свойства, что и описанные выше первичные ключи. В таблице может быть несколько ключей-кандидатов.

Как указано выше, таблица может иметь несколько вариантов первичного ключа; однако он может выбрать только один.Таким образом, все ключи, которые не стали первичным ключом, называются альтернативными ключами.

5. Внешний ключ Внешний ключиспользуется для установления отношений между двумя таблицами. Внешний ключ требует, чтобы каждое значение в столбце или наборе столбцов соответствовало первичному ключу ссылочной таблицы. Внешние ключи помогают поддерживать данные и ссылочную целостность.

6. Составной ключ Составной ключ — это набор из двух или более атрибутов, которые помогают однозначно идентифицировать каждый кортеж в таблице.Атрибуты в наборе не могут быть уникальными при отдельном рассмотрении. Однако в совокупности они обеспечат уникальность.

Однако в совокупности они обеспечат уникальность.

Уникальный ключ — это столбец или набор столбцов, которые однозначно идентифицируют каждую запись в таблице. Все значения в этом Ключе должны быть уникальными. Уникальный ключ отличается от первичного ключа, потому что он может иметь только одно нулевое значение, тогда как первичный ключ не может иметь никаких нулевых значений.

Функциональные зависимостиТеперь, когда мы знаем разные типы ключей в СУБД, давайте посмотрим, как их идентифицировать при получении таблицы из базы данных.Для этого мы используем концепцию функциональных зависимостей.

Функциональная зависимость (FD) — это ограничение между двумя наборами атрибутов. Это ограничение действует для любых двух кортежей t1 и t2 в r, если t1 [X] = t2 [X], то они имеют t1 [Y] = t2 [Y]. Это означает, что значение компонента X кортежа однозначно определяет значение компонента Y.

FD обозначается как X? Y (читается как «Y функционально зависит от X»). Левая часть называется определителем, а правая — зависимой.

Замыкание набора атрибутовЗамыкание — это набор всех возможных FD, полученных из данного набора FD. Его также называют полным набором FD . Если F используется для передачи набора FD для отношения R, то закрытие набора FD, подразумеваемое F, обозначается F + .

Теперь мы определим закрытие набора атрибутов, относящихся к данному набору FD. Это поможет идентифицировать суперключ взаимосвязи и определить, можно ли вывести FD из заданного набора FD или FD является избыточным.После нахождения набора функциональных зависимостей от отношения следующим шагом будет поиск супер-ключа для этого отношения (таблица).

Затем мы выясняем закрытие набора атрибутов, чтобы решить, является ли атрибут (или набор атрибутов) любой таблицы ключом для этой таблицы или нет. Набор атрибутов , которые функционально зависят от атрибута X, называется закрытием атрибута для X , и его можно представить как X +.

Набор атрибутов , которые функционально зависят от атрибута X, называется закрытием атрибута для X , и его можно представить как X +.

Ниже приведены некоторые правила, необходимые для определения F +:

- Рефлексивность: Если X является надмножеством Y или Y является подмножеством X, тогда X? Ю.

- Увеличение: Если X? Y, затем XZ? YZ. Или если Z ⊆W и X? Y, затем XW? YZ.

- Транзитивность: Если X? Y и Y? Z, затем X? Z.

- Союз: Если X? Y и X? Z, затем X? YZ.

- Разложение: Если X? YZ, затем X? Y и X? Z.

- Псевдотранзитивность: Если X? Y и YW? Z, а затем XW? Z.

- Если закрытие атрибута набора атрибутов содержит все атрибуты отношения, набор атрибутов будет суперключом отношения.

- Если никакое подмножество этого набора атрибутов не может функционально определить все атрибуты отношения, этот набор будет ключом-кандидатом.

Давайте обсудим несколько ранее заданных вопросов GATE, чтобы увидеть применения закрытия атрибутов.

ВОРОТА 2014Рассмотрим схему отношений R = {E, F, G, H, I, J, K, L, M, N} и набор функциональных зависимостей {{E, F}? {G}, {F}? {I, J}, {E, H}? {K, L}, K? {M}, L? {N} на R. Что является ключом к R?

(A) {E, F}

(B) {E, F, H}

(C) {E, F, H, K, L}

(D) {E}

Подход: Мы проверим закрытие атрибута всех предоставленных опций.Множество, замыкание которого даст нам все отношение R, будет правильным ответом.

A: {E, F} + = {EFGIJ} ≠

B: {E, F, H} + = {EFGHIJKLMN} =

рандовC: {E, F, H, K, L} + = {EFGHIJKLMN} =

рандовD: {E} + = {E} ≠

Оба варианта B и C дают нам полную схему отношений. Однако мы выбираем минимальный вариант, чтобы быть правильным ответом, потому что ключ кандидата должен быть минимальным супер ключом .

Однако мы выбираем минимальный вариант, чтобы быть правильным ответом, потому что ключ кандидата должен быть минимальным супер ключом .

Ответ: B

ВОРОТА 2013Отношение R имеет восемь атрибутов ABCDEFGH. Поля R содержат только атомарные значения. F = {CH? G, A? BC, B? CFH, E? А, Ж? EG} — это набор функциональных зависимостей (FD), так что F + — это в точности набор FD, который выполняется для R.

Сколько ключей-кандидатов имеет отношение R?

(А) 3

(Б) 4

(К) 5

(Д) 6

Подход: Мы возьмем LHS каждой функциональной зависимости, указанной в вопросе, и найдем их замыкания атрибутов.

CH + = G

А + = ABCEFGH

B + = ABCEFGH

E + = ABCEFGH

F + = ABCEFGH

Итак, мы видим, что замыкания A, B, E, F полностью связаны друг с другом, за исключением атрибута D. Итак, всего имеется 4 ключа-кандидата AD, BD, ED и FD.

Итак, всего имеется 4 ключа-кандидата AD, BD, ED и FD.

Ответ: B

ЗаключениеКлючи и функциональные зависимости играют очень важную роль при проектировании базы данных. Эти концепции также помогают найти разницу между хорошим и плохим дизайном базы данных.Последний процесс удаления избыточности и повышения эффективности базы данных — это нормализация , в которой используются все концепции, упомянутые в этой статье.

Если вам интересно узнать больше о разработке полного стека, ознакомьтесь с дипломом PG Grad & IIIT-B в области разработки программного обеспечения полного стека, который предназначен для работающих профессионалов и предлагает более 500 часов тщательного обучения, 9+ проектов, и назначения, статус выпускников IIIT-B, практические практические проекты и помощь в трудоустройстве в ведущих компаниях.

Стать разработчиком полного стека

ОБНОВЛЕНИЕ И ДИПЛОМ PG DIPLOM IIIT-BANGALORE ПО РАЗРАБОТКЕ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

ПРИМЕНИТЬ СЕЙЧАС10 типов автомобильных ключей и вырезок для ключей

Мы можем получать комиссию за покупки, сделанные по ссылкам в этом посте.

Каждый год вносит изменения и улучшения в автомобильную промышленность. С этими достижениями изменились и способы, которыми вы можете сесть в машину и завести ее.Вам может быть интересно, какие ключи доступны. Мы тщательно изучили это для вас и предоставим вам список наиболее распространенных типов!

Ключи от машины бывают 3 основных категорий. Брелоки, которыми можно управлять удаленно или поблизости, с помощью клавиш Cut или цифровых клавиш. Типы ключей, которые вы, скорее всего, увидите сегодня:

- Механическая резка

- Лазерная резка

- Фоб

- Фобик

- Транспондерный ключ

- Аварийный ключ

- Выкидной ключ

- Смарт-ключ

- Ключ от машины Apple

- Автомобильное приложение

Мы рассмотрим различные типы клавиш и особенности каждого из них. Продолжайте читать, поскольку мы видим разницу между лазерными и механическими ключами и узнаем, какие из них нужно запрограммировать. Мы также обсудим, можете ли вы заменить ключи и сколько это будет стоить.

Продолжайте читать, поскольку мы видим разницу между лазерными и механическими ключами и узнаем, какие из них нужно запрограммировать. Мы также обсудим, можете ли вы заменить ключи и сколько это будет стоить.

Оригинальный ключ от машины выглядит как обычный ключ от дома. У него может быть колпачок, а может и нет. В прошлом для предотвращения краж использовалась система безопасности под названием VATS, которая сейчас постепенно прекращается. Старые ключи могут вообще не иметь чипа, хотя функции защиты от кражи ключей стали обычным явлением в 1990-х годах.

Этот ключ дешевле всего заменить, так как он потребует поездки в ближайший хозяйственный магазин или даже в киоск в вашем продуктовом магазине. Его резка называется механической резкой, поскольку машина используется для выполнения индивидуальных надрезов по краям лезвия.

2. Лазерная резка Ключи с лазерной резкой также называются ключами с боковой перемоткой. Это прозвище связано с лазером, который вырезает центр лезвия по извилистой линии. Ключи с высокой степенью защиты и фрезерованные ключи также относятся к одному и тому же типу ключей.Эти клавиши имеют более толстую заготовку из-за толщины, необходимой для лазерной резки. Заготовки для ключей этого типа стоят относительно недорого. Будьте готовы заплатить от 10 до 20 долларов.

Это прозвище связано с лазером, который вырезает центр лезвия по извилистой линии. Ключи с высокой степенью защиты и фрезерованные ключи также относятся к одному и тому же типу ключей.Эти клавиши имеют более толстую заготовку из-за толщины, необходимой для лазерной резки. Заготовки для ключей этого типа стоят относительно недорого. Будьте готовы заплатить от 10 до 20 долларов.

Вам нужно будет принести этот тип ключа в слесарную мастерскую или в автомастерскую с лазерным резаком, поэтому замена этих ключей будет дороже, чем ваш стандартный механический ключ.

Поскольку у них есть чип транспондера, большинство моделей требуют, чтобы у вас был оригинальный вырезанный ключ или аварийный ключ для его программирования. Если оригинала нет в наличии, вам нужно будет принести замену в дилерский центр, чтобы вырезать и запрограммировать ключ.Если это не дистанционный ключ или ключ с кнопками, батарея для работы не нужна.

Посмотрите этот пример заготовки для ключа с боковой перемоткой на Amazon.

Есть некоторые споры о том, откуда брелок получил свое название. Говоря простым языком, в мире автомобильных ключей брелок — это пульт. Изначально они использовались для дистанционного запирания и отпирания дверей вашего автомобиля.

Теперь они оснащены такими функциями, как дистанционный запуск и открытие дверей в некоторых моделях.У некоторых брелков есть тревожные кнопки.

Большинство брелоков являются программируемыми и могут быть подключены к системе вашего автомобиля. В зависимости от функциональности замена будет стоить от 10 долларов США для самой простой до более 200 долларов США. Проконсультируйтесь с руководством по эксплуатации или на сайте производителя, чтобы узнать, какой именно брелок вам понадобится для вашего автомобиля.

4. Фобик Встроенный ключ FOB или Fobik — это брелок, который можно повернуть в замке зажигания, как ключ. Он работает благодаря уникальному коду, который соответствует системе автомобиля.

Фобик легко узнать по квадратной форме на острие брелка. У них может быть заперт ключ, чтобы открыть двери на случай, если Фобик выйдет из строя. Эти ключи можно заменить, но их необходимо запрограммировать.

Если нет оригинального ключа, вам нужно будет обратиться к дилеру или в сервисный центр, чтобы запрограммировать ваш Fobik и включить в него вырезку ключа. Если вы приобрели замену самостоятельно, программирование нового брелка или фобика обычно стоит от 50 до 15 центов, в зависимости от вашего местоположения, а также марки и модели вашего автомобиля.

Щелкните здесь, чтобы увидеть пример Фобика на Amazon.

5. Транспондерный ключ«Транспондерный ключ» — это широкий термин, обозначающий любой ключ, в котором есть чип. Это может быть простой автомобильный ключ без брелка или пульта дистанционного управления, или это может быть так называемый дистанционный ключ на головке.

Сама микросхема от батареек не работает. Он отправляет код при включении зажигания. Пока код совпадает с кодом запускаемого автомобиля, автомобиль заводится.

Он отправляет код при включении зажигания. Пока код совпадает с кодом запускаемого автомобиля, автомобиль заводится.

В зависимости от марки, модели и года выпуска вашего автомобиля вы можете самостоятельно запрограммировать пустые ключи. Поскольку вам понадобится вырезать ключ, вы также можете попросить местного слесаря запрограммировать его во время резки. Программирование этого типа обычно стоит от 50 до 100 долларов плюс покупка ключа.

6. Аварийный ключБлагодаря инновациям в области зажигания без ключа у нас теперь есть аварийные ключи. Это ключ, который обычно спрятан в смарт-ключе.Аварийный ключ — это вырезанный ключ, который открывает двери, но может не завести автомобиль, если нет смарт-ключа или Fobik. В некоторых марках и моделях этот ключ можно использовать для добавления дополнительных ключей-транспондеров к распознанным ключам в системе автомобиля.

Сам ключ не имеет чипа, и его не нужно программировать, но его нужно разрезать, а прилагаемый смарт-ключ или брелок нужно будет запрограммировать. Поскольку они не являются электронными и не работают от батареек, их можно относительно недорого заменить, если вам нужно заменить только сам аварийный ключ.Обычно это может составлять от 5 до 15 долларов плюс стоимость резки.

Поскольку они не являются электронными и не работают от батареек, их можно относительно недорого заменить, если вам нужно заменить только сам аварийный ключ.Обычно это может составлять от 5 до 15 долларов плюс стоимость резки.

Посмотрите этот пример неразрезанного аварийного ключа для Honda на Amazon.

7. Флип-ключОткидной ключ — это ключ с высокой степенью защиты или лазерной резки, который вставляется в удаленную головку, когда он не используется. Основное различие между этим ключом и аварийным ключом заключается в том, что это вырезанный ключ, который откидывается, но остается прикрепленным после нажатия на фиксатор на головке.

Аварийный ключ — это полностью самостоятельная деталь.Эти ключи сочетают в себе функции брелка и ключа зажигания.

Стоимость их замены аналогична стоимости других ключей, вырезанных лазером, плюс стоимость программирования удаленной головки. Как и в случае с другими транспондерными ключами, это зависит от модели и года выпуска вашего автомобиля относительно того, сможете ли вы запрограммировать его самостоятельно. Многие производители автомобилей допускают самостоятельное программирование дополнительных ключей при наличии оригинала.

Многие производители автомобилей допускают самостоятельное программирование дополнительных ключей при наличии оригинала.

Смарт-ключ или бесконтактный ключ — это брелок, который не вставляется в замок зажигания.Чтобы автомобиль заводился и продолжал работать, он должен находиться внутри автомобиля. Оказавшись в машине, нажмите кнопку запуска двигателя. Автомобиль распознает сигнал, исходящий от ключа, и заводится. Этот тип ключа действительно работает от аккумулятора для усиления сигнала, но может использоваться, даже если аккумулятор разряжен, поместив его в запасное место где-нибудь в автомобиле, обычно в центральной консоли или подстаканнике.

Интеллектуальный ключ может иметь внутри аварийный ключ или другой ключ, поставляемый отдельно. Замена и программирование смарт-ключей обходится дороже из-за более новых технологий.Будьте готовы заплатить от 75 до 200 долларов за программирование и от 20 до 200 долларов за сам ключ.

См. Пример смарт-ключа для Lexus Prox на Amazon.

9. Apple CarKeysВ 2020 году Apple анонсировала новый способ блокировки, разблокировки и даже запуска вашего автомобиля. Впервые пользователи даже смогут управлять своим автомобилем, если в нем есть iPhone или Apple Watch. Цифровые ключи CarKeys будут работать, даже если телефон отключился от электричества на срок до 5 часов.

Делитесь разрешениями и цифровыми ключами от машины с другими пользователями Apple, когда они отсутствуют, поскольку вы определяете разрешения для ключей, которыми вы делитесь. Другие пользователи смогут использовать ключи только в соответствии с установленными вами разрешениями. Эта функция может оказаться особенно полезной для родителей подростков-водителей.

CarKeys установлены на некоторых моделях BMW 2021 и 2022 годов. Ожидается, что со временем он станет более доступным. CarKeys в настоящее время интегрируется с функцией Apple Wallet и Carplay в системе IOS.

Начиная с 14.99, OnStar — это единая служба подписки, которая позволяет пользователям блокировать, разблокировать и удаленно запускать автомобиль. Эта услуга доступна через автомобильные приложения различных производителей для подходящих автомобилей. У вашего автомобиля уже должен быть удаленный запуск, и эта услуга в настоящее время не позволяет управлять автомобилем.

Для автомобилей, не оборудованных OnStar, могут быть доступны другие варианты подписки, такие как Bluelink или Mbrace. Посетите веб-сайт производителя, чтобы узнать, какие автомобильные приложения они используют, и можете ли вы подписаться на блокировку подписки, разблокировку и запуск службы для вашего автомобиля.

новых типов ключей каждый год

Теперь, когда вы знаете, какие типы ключей доступны в настоящее время, обращайте внимание на новейшие версии каждый год! Ключи, как и все другие автомобильные функции, постоянно развиваются. От сенсорной панели, расположенной на двери, до уникальных модных брелков для спортивных автомобилей и автомобильных приложений — способы запуска автомобиля становятся все удобнее и безопаснее.

От сенсорной панели, расположенной на двери, до уникальных модных брелков для спортивных автомобилей и автомобильных приложений — способы запуска автомобиля становятся все удобнее и безопаснее.

Подробнее о ключах от машины читайте в следующих статьях:

Где получить ключи от машины?

Ключи от машины магнитные? [Вот из чего они сделаны]

Типы ключей в базе данных

Введение в ключ

Ключ — это элемент данных, который исключительно идентифицирует запись.Другими словами, ключ — это набор столбцов, который используется для однозначной идентификации записи в таблице. Он используется для извлечения записей / строк данных из таблицы данных в соответствии с условием / требованием. Ключ обеспечивает несколько типов ограничений, например, столбец не может хранить повторяющиеся значения или значения NULL. Ключи также используются для создания отношений между различными таблицами или представлениями базы данных.

Типы ключей

База данных поддерживает следующие типы ключей.

- Супер ключ

- Минимальный супер ключ

- Кандидат

- Первичный ключ

- Уникальный ключ

- Альтернативный ключ

- Составной ключ

- Внешний ключ

- Естественный ключ

- Суррогатный ключ

Теперь возьмем две таблицы для лучшего понимания ключа.Первая таблица — это « Branch Info », а вторая таблица — « Student_Information ».

Теперь читаем о каждом ключе.

Ключ кандидата

Ключ кандидата — это атрибут или набор атрибутов, которые однозначно идентифицируют запись. Среди набора кандидатов один ключ кандидата выбирается в качестве первичного ключа. Таким образом, таблица может иметь несколько ключей-кандидатов, но каждая таблица может иметь максимум один первичный ключ.

Пример:

Возможные ключи-кандидаты в таблице Branch_Info.

- Branch_Id

- Branch_Name

- Branch_Code

Возможные ключи кандидатов в таблице Student_Information.

- Student_Id

- College_Id

- Rtu_Roll_No

Первичный ключ

Первичный ключ однозначно идентифицирует каждую запись в таблице и никогда не должен быть одинаковым для двух записей. Первичный ключ — это набор из одного или нескольких полей (столбцов) таблицы, которые однозначно идентифицируют запись в таблице базы данных.Таблица может иметь только один первичный ключ, и один ключ-кандидат может быть выбран в качестве первичного ключа. Первичный ключ должен быть выбран таким образом, чтобы его атрибуты никогда или редко менялись, например, мы не можем выбрать поле Student_Id в качестве первичного ключа, потому что в некоторых случаях Student_Id студента может быть изменен.

Пример:

Первичный ключ в таблице Branch_Info:

- Branch_Id

Первичный ключ в таблице Student_Information:

- College_Id

Альтернативный ключ:

Альтернативные ключи не являются кандидатами. как первичный ключ.Альтернативный ключ также может работать как первичный ключ. Альтернативный ключ также называется « Secondary Key ».

как первичный ключ.Альтернативный ключ также может работать как первичный ключ. Альтернативный ключ также называется « Secondary Key ».

Пример:

Альтернативный ключ в таблице Branch_Info:

- Branch_Name

- Branch_Code

Альтернативный ключ в таблице Student_Information:

- Student_Id

- Rtu_Roll_No

Уникальный ключ представляет собой набор из одного или нескольких атрибутов, которые можно использовать для однозначной идентификации записей в таблице.Уникальный ключ аналогичен первичному ключу, но поле уникального ключа может содержать значение « Null », но первичный ключ не допускает значения « Null ». Другое отличие состоит в том, что поле первичного ключа содержит кластеризованный индекс, а уникальное поле содержит некластеризованный индекс.

Пример:

Возможный уникальный ключ в таблице Branch_Info.

- Branch_Name